티스토리 뷰

url : http://natas1.natas.labs.overthewire.org/

id : natas1

password : g9D9cREhslqBKtcA2uocGHPfMZVzeFK6

(2023.03 기준)

0단계에서 획득한 패스워드를 입력해서 1단계에 로그인 합시다.

1단계를 위한 패스워드는 본문 상단에도 적혀있습니다.

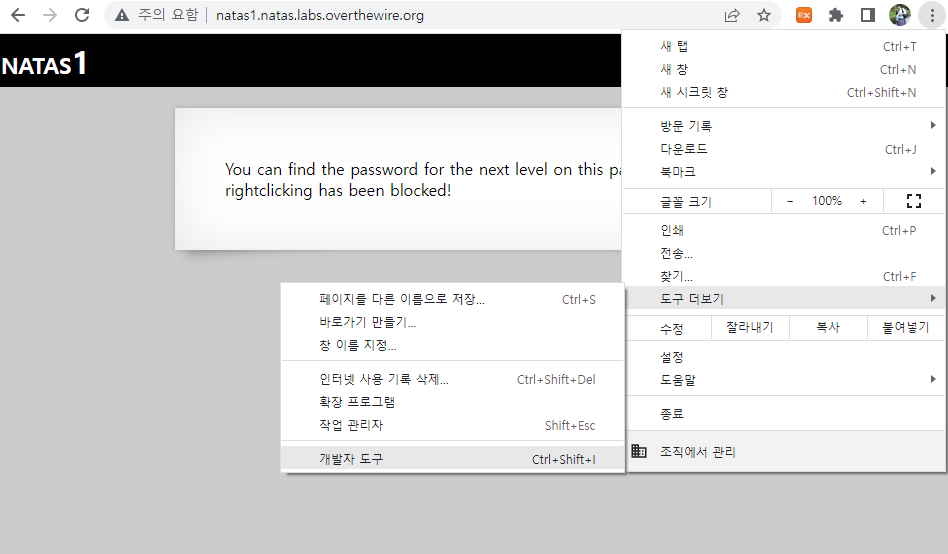

1단계 문제에 대한 힌트가 제시되어 있네요

0단계에서 사용한 우클릭 신공은 막혀있다고 합니다.

실제로 마우스 우클릭을 눌러보니 진짜로 막혀있네요

자 그럼 각자 해결책을 고민해보시고...

충분히 시도해봤으면 함께 답을 찾아봅시다.

이 문제를 해결하는 방법은 사용하는 웹브라우저에 따라 달라질 수 있습니다.

하지만 중요한 핵심은 동일합니다.

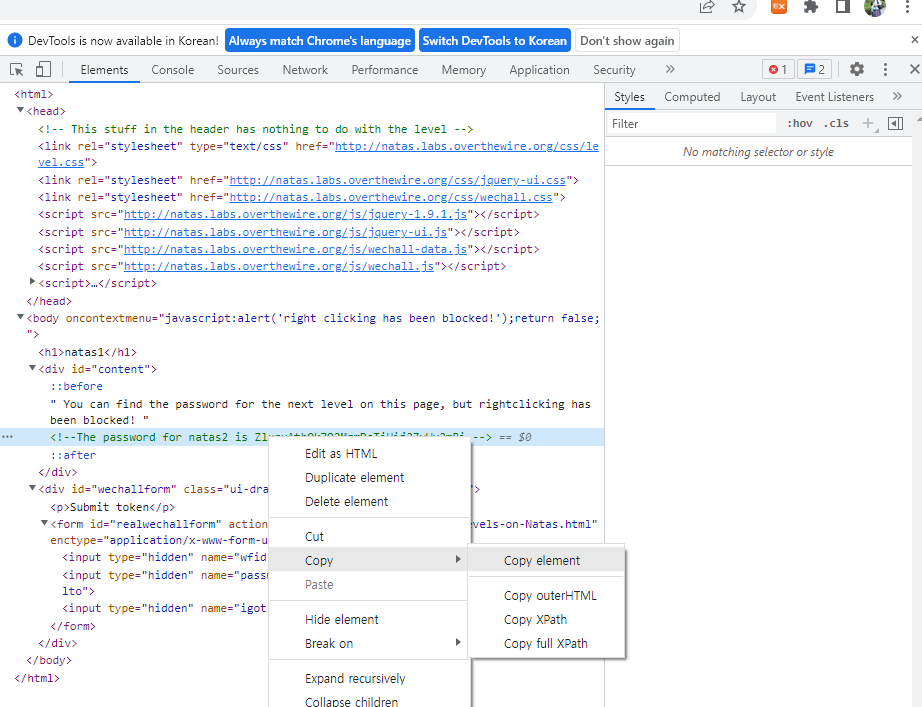

구글 크롬 브라우저를 기준으로 브라우저 메뉴를 선택하고

도구 더보기 - 개발자 도구 메뉴로 들어가면

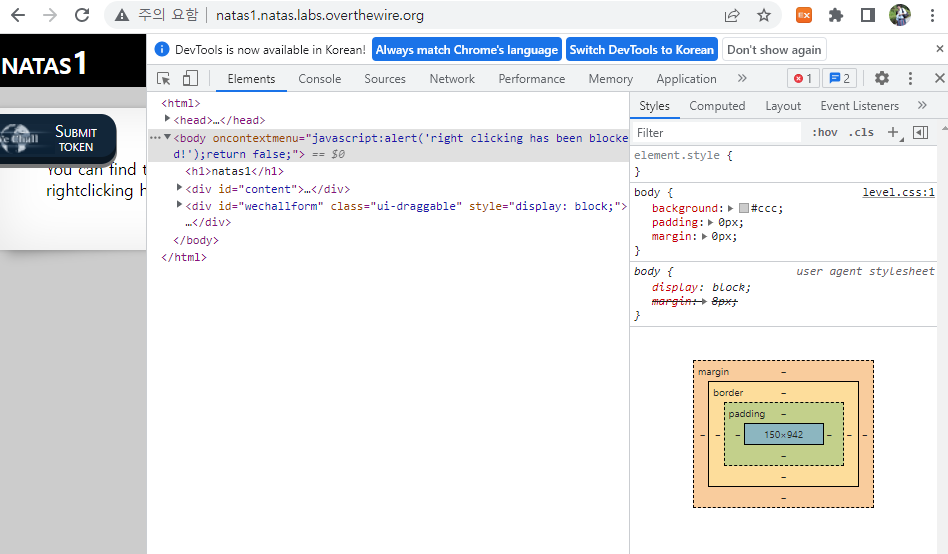

이런 식으로 좀 있어보이는 화면이 나옵니다.

크롬 말고도 웹 브라우저라면 다들 가지고 있는 기능으로 보통은 F12 키를 사용해서 바로 진입가능합니다.

말 그대로 개발자 전용 도구인데요

1. 웹페이지를 구성하는 요소들을 코드단위로 구분해서 분석해주거나,

2. 네트워크 성능 등을 측정해주거나

3. 웹 페이지에는 나타나지 않는 개발자용 메세지를 확인하거나

4. 실제 페이지를 구성하는 코드를 확인하는 등의 기능을 제공합니다.

우리는 4번 기능이 필요해서 개발자 도구를 불러온 겁니다.

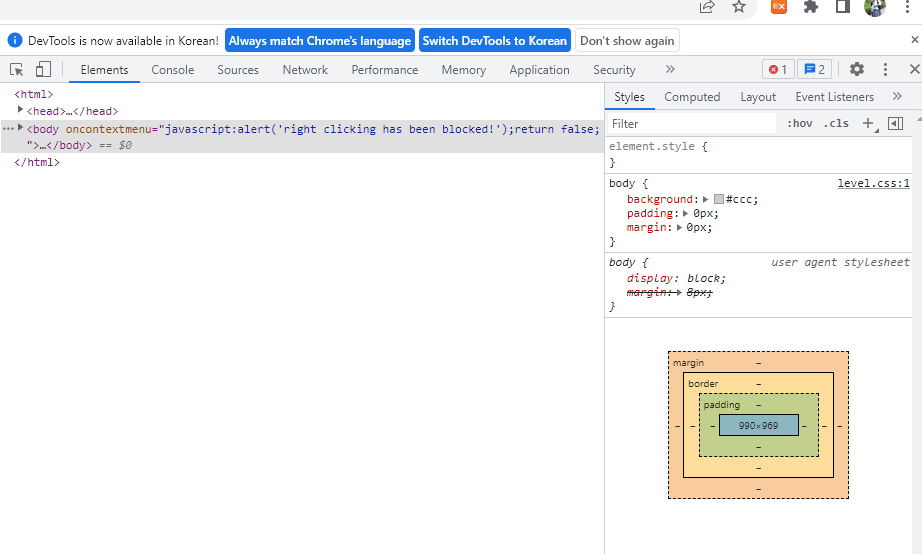

다시 문제로 더 파고 들면

처음에 보이는 html 코드는 head, body 로 구분되어서 접혀있네요.

원래 코드는 다 적혀있는 건데 보기 좋으라고 크롬이 적당히 분류해서 접어놓았습니다.

클릭을 잘해서 펴주면 됩니다.

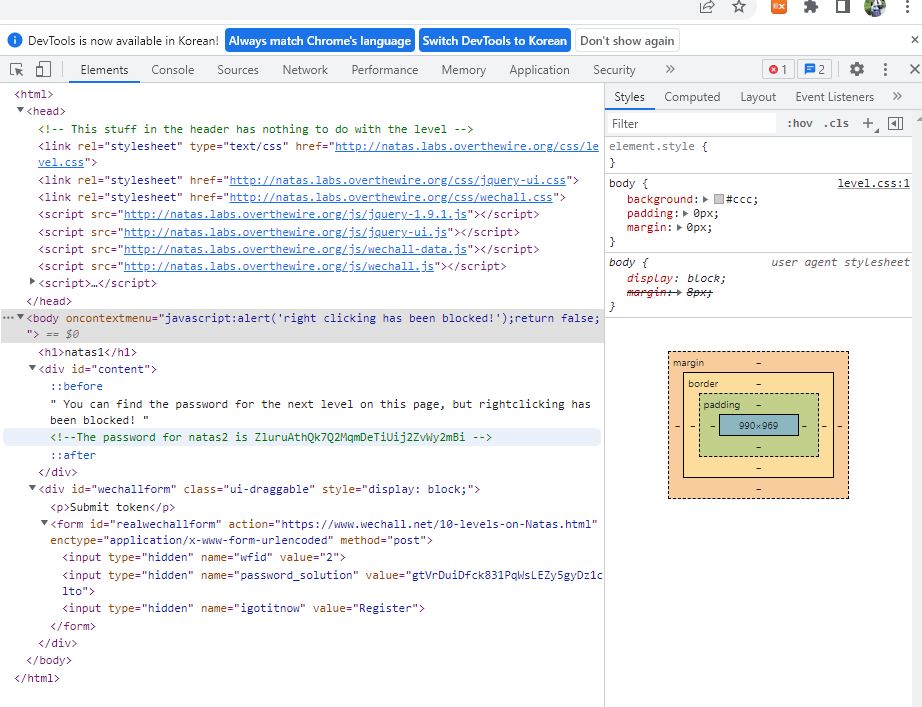

body 부분에서 natas2 로그인용 패스워드를 확인했습니다.

마우스 우클릭으로 해당 라인을 잘 복사해주세요(copy element)

클립보드에 복사된 내용을 메모장 등에 붙여넣어주면 됩니다.

natas 사이트에서 통하는 취약점은 실제로 아주 오래전에는 통했을 지도 몰라도

지금은 먹히지 않는게 대부분입니다.

혹시라도 natas 에서 배운 기법을 활용해서 현실세계에서 웹취약점을 탐색하는 행위는

하지 않기를 강력하게 권고합니다.

natas 는 보안 학습을 위해 제작된 사이트로 취약점 탐색 행위를 하는것을 허용하게끔 설계되었고

그 영향력이 제한적이지만 동일한 방식으로 현실에 존재하는 개인/상업 사이트에 취약점 점검을 한다면

여러분은 법적인 책임을 지게 될 수 있습니다.

국내외 대부분의 사이트들은 침입탐지 시스템 등을 운영하고 이상 탐색 행위를 추적할 수 있습니다.

이곳에서는 웹보안에 대한 기본적인 개념을 익히는데 만족하고

그 외 다양한 시도는 사전 협의된 테스트 환경이나 본인이 감당할 수 있는 실험 환경 등에서만

진행하길 바랍니다.

'수업 노트 > natas' 카테고리의 다른 글

| natas4 solution (0) | 2022.05.16 |

|---|---|

| natas3 solution (0) | 2022.05.16 |

| natas2 solution (0) | 2022.05.14 |

| natas0 solution (0) | 2022.05.14 |

| [guide] natas 란? (0) | 2022.05.14 |

- Total

- Today

- Yesterday

- HTTPS

- OverTheWire

- Linux

- find

- over the wire

- SSL

- nc

- Strings

- OpenSSL

- 리눅스

- 웹보안

- X32

- Bandit

- solution

- gz

- BASE64

- bz2

- ssh

- java

- natas7

- tr

- grep

- 웹보안공부

- Natas

- tar

- Encode

- 압축파일

- 리터럴

- 풀이

- 32bit

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |