티스토리 뷰

id : bandit14

password : fGrHPx402xGC7U7rXKDaxiWFTOiF0ENq

(2023. 04월 기준)

현재 레벨의 패스워드를 localhost 30000번 포트로 패스워드를 제출하면

다음 레벨로의 패스워드를 되찾을 수 있다고 합니다.

이번 문제를 풀기 전에 IP address 와 Port 에 관해서 개념이 불확실 하다면

[IP 주소와 Port의 쉬운 설명]을 읽고 오시길 권해드립니다.

더보기

처음 접속해서 패스워드를 확인해봅니다.

localhost 30000 으로 접속을 하고 패스워드도 제출해야 합니다.

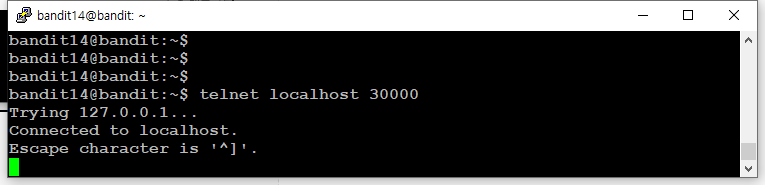

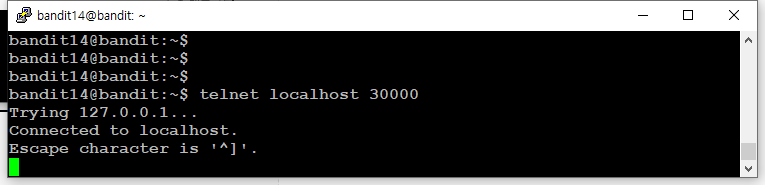

telnet 으로 포트번호 30000 으로 접속해봅시다.

connected to localhost 가 나타나내요. 즉 연결이 잘되었습니다.

ctrl + x 로 빠져나가기(escape) 를 할 수 있는 것 같습니다.

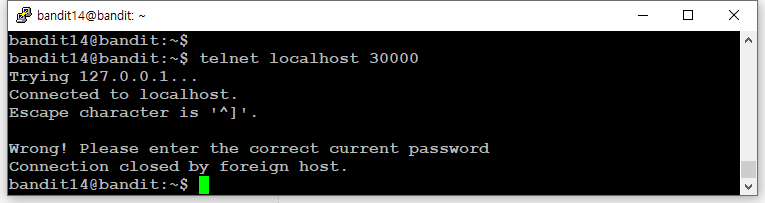

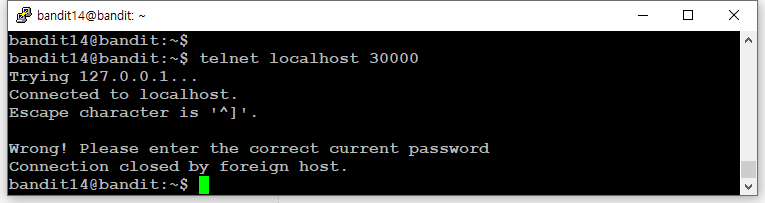

그냥 enter 를 눌러보니까 "잘못되었다. 현재 패스워드를 입력해라" 라는 메세지를 받았습니다.

다시 접속해서 아까 확인한 bandit14 의 패스워드 4wcYUJFw0k0XLShlDzztnTBHiqxU3b3e 를 입력해봅시다.

telnet localst 30000 으로 접속해서 현재패스워들 제출하고

다음단계로의 패스워드를 획득했습니다.

telnet 외에도 nc 프로그램을 사용해서 문제를 해결할 수 있습니다.

[nc 에 대한 간단 설명]을 살펴보고 이번 문제를 해결해 봅시다.

더보기

nc 를 이용해서 문제 해결하기

728x90

반응형

'수업 노트 > bandit' 카테고리의 다른 글

| [lesson16] bandit level 16 → 17 (0) | 2021.09.21 |

|---|---|

| [lesson15] bandit level 15 → 16 (0) | 2021.09.19 |

| [lesson13] bandit level 13 → 14 (1) | 2021.09.05 |

| [lesson12] bandit level 12 → 13 (0) | 2021.09.05 |

| [lesson11] bandit level 11 → 12 (1) | 2021.08.28 |

공지사항

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

TAG

- grep

- nc

- java

- 웹보안

- over the wire

- 리눅스

- gz

- X32

- 리터럴

- Linux

- OverTheWire

- tr

- Strings

- 압축파일

- SSL

- 풀이

- HTTPS

- natas7

- Bandit

- tar

- 웹보안공부

- 32bit

- ssh

- solution

- find

- BASE64

- Natas

- OpenSSL

- bz2

- Encode

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

글 보관함